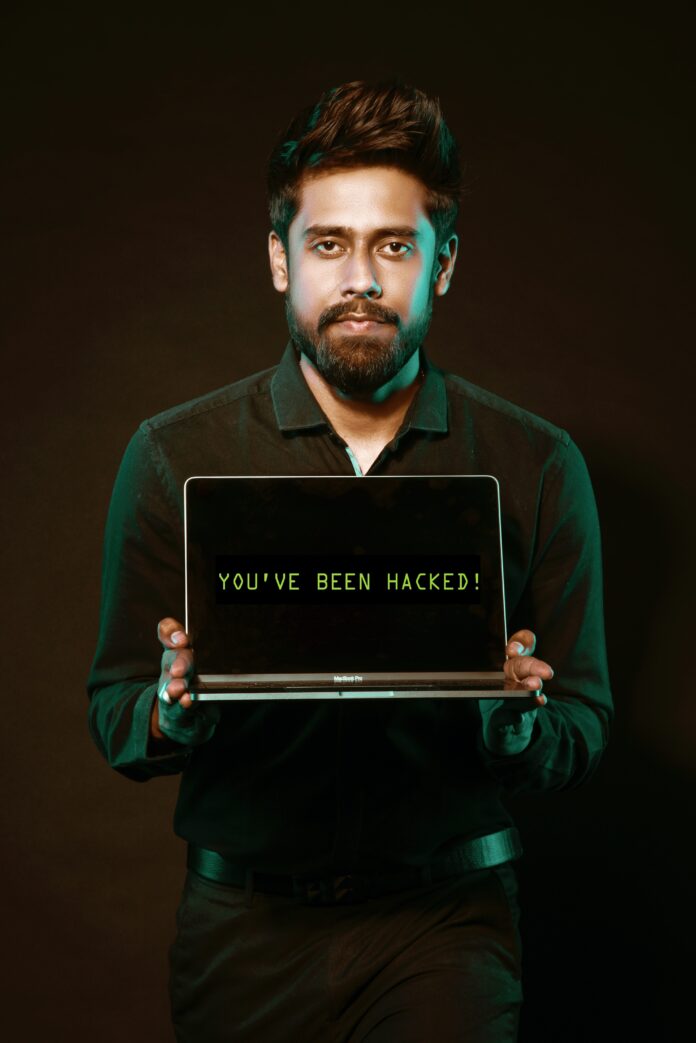

A la différence d’un hacker malveillant, un hacker éthique est un professionnel spécifiquement sollicité pour s’introduire dans les ordinateurs et les réseaux de son client, de manière complètement légale. Son but : tester la sécurité globale de l’organisation en identifiant les vulnérabilités, le tout en mimant les compétences des cybercriminels. Mais contrairement à ces derniers, un hacker éthique n’œuvre pas pour nuire à l’organisation en exploitant ses vulnérabilités, mais plutôt pour la rendre plus résiliente.

Agir plutôt que réagir

Tout l’intérêt de solliciter les services d’un hacker éthique est de prendre les devants, d’anticiper les besoins en cybersécurité de l’organisation concernée. Car il faut rappeler que pour la plupart, les entreprises sont plutôt dans une posture dite de réaction lorsqu’il s’agit de cybersécurité. En effet, force est de constater que la plupart des organisations emploient des pratiques de cybersécurité basées sur la réaction, et non sur l’anticipation des cyberattaques.

Seul bémol : les cyberattaques sont de plus en plus sophistiquées, ce qui impose l’adoption d’une approche plus proactive pour minimiser les risques de la menace qui plane sur les entreprises et autres organisations. C’est précisément à ce niveau qu’interviennent les hackers éthiques, justement pour aider les entreprises à identifier leurs lacunes en termes de sécurité informatique. Comment ? En se mettant dans la peau d’un cybercriminel pour lui damer le pion ! C’est grâce à leur capacité à se mettre dans la peau des cybercriminels que les hackers éthiques sont de plus en plus recherchés. Ces professionnels sont généralement employés par des structures spécialisées, comme cette entreprise.

Se mettre dans la peau du cybercriminel

Lorsqu’il s’agit de cybersécurité, on ne peut se passer de l’élément humain. C’est en tout cas ce que révèlent les experts du secteur, notamment les plateformes de formation de hackers éthiques. En effet, les outils de cybersécurité ne suffisent pas. Il en va de même pour les approches traditionnelles qui ont montré leurs limites face à l’ingéniosité des cybercriminels. Aujourd’hui, les méthodes classiques de cybersécurité sont en décalage avec celles des hackers malveillants. Par conséquent, l’attaque reste la meilleure défense, en se mettant dans la peau de l’attaquant pour contrecarrer ses plans et interdire tout accès non autorisé au système de l’organisation.

Toujours à propos d’élément humain, il est utile ici de signaler que près de 80 % attaques informatiques réussies sont généralement causées par un manque de compétence. En effet, une étude menée récemment par Fortinet a révélé que la très grande majorité des fuites de données sont directement attribuées à une pénurie de profils experts en cybersécurité dans la population active. A ce propos, il faut savoir que l’expérience pratique nécessaire pour mimer les attaques des hackers ne peut être dispensée par les programmes de formation à la cybersécurité, tant bien même ceux-ci serviraient à sensibiliser et à renforcer la résistance des entreprises aux attaques. C’est pour cette raison que les hackers éthiques sont particulièrement sollicités, car ils ont les compétences qui les rendent capables de se mettre dans la peau d’un cyberattaquant. Ce faisant, ils sont à même de repérer des failles que les outils ne pourront pas identifier.